关键信息基础设施DNS攻击威胁与防范

作者: 陈龙保

摘要:域名系统(Domain Name System,DNS) 是互联网中用于将域名解析为IP地址的重要服务,DNS覆盖了绝大多数网络活动场景。关键信息基础设施涉及国家安全和社会稳定,其网络服务的正常运行依赖于DNS解析的完整性。DNS攻击不仅会导致服务中断,还可能窃取敏感信息,严重威胁关键信息基础设施的安全。因此,研究关键信息基础设施面临的DNS攻击威胁及其防范措施十分必要。文章梳理了DNS攻击的类型及其危害,深入分析了DNS攻击对关键信息基础设施的威胁,并提出了技术与管理协同的纵深防御体系,以期为保障关键信息基础设施的安全稳定运行提供参考。

关键词:DNS攻击;关键信息基础设施;威胁分析;网络安全

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2025)08-0077-03

开放科学(资源服务) 标识码(OSID)

0 引言

域名系统是互联网功能的基本组成部分,其核心功能是通过递归或迭代查询机制将域名转换为IP地址。DNS的设计初衷并非用于传输复杂数据,部分入侵检测系统或防火墙会默认放行DNS流量,这为攻击者利用DNS进行网络攻击提供了可乘之机。近年来,网络攻击手段呈现多样化趋势,攻击者利用DNS进行攻击的方式日益增多,严重危害网络安全。

《信息安全技术 关键信息基础设施安全保护要求》国家标准中明确指出,关键信息基础设施(Critical Information Infrastructure, CII) 是指公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、国防科技工业等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的重要网络设施、信息系统等[1]。

当前,国际局势复杂多变,关键信息基础设施(以下简称“关基”) 遭受安全攻击的事件频发。DNS服务在关基中具有普遍性,同时,由于DNS本身的脆弱性,导致借助DNS攻击关基成为网络攻击者的主要手段[2]。本文梳理了DNS攻击的主要类型与特点,深入分析DNS攻击对关基的威胁,并提出多技术手段和多管理方式协同的防范措施,以期为关基的安全防护提供参考。

1 DNS攻击简介与危害

1.1 DNS攻击简介

DNS是互联网中用于将域名转换为IP地址的一项重要服务。DNS主要由根域名服务器、顶级域名服务器、权威域名服务器和本地域名服务器四个层级组成,每个层级的服务器存储其管辖区域内的映射关系,通过递归和迭代的方式完成域名到IP地址的解析[3]。

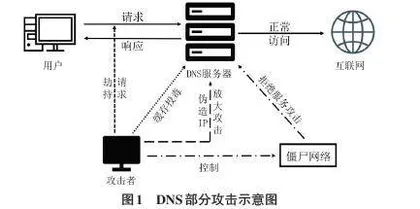

DNS攻击是指攻击者利用DNS协议的设计缺陷、服务器漏洞或权限篡改等手段,破坏域名解析过程的完整性与可靠性。其核心目的是干扰正常域名与IP地址的映射关系,导致网络服务中断、用户流量劫持或敏感信息泄露等。根据DNS攻击目标和手段的不同,DNS攻击可分为数据篡改型攻击、资源耗尽型攻击和隐蔽通信型攻击。DNS部分攻击示意图如图1所示。

数据篡改型攻击的主要方法包括DNS劫持和DNS缓存投毒。DNS劫持是指攻击者非法篡改域名解析过程,通过注入伪造响应报文、篡改本地DNS配置等手段,将用户请求重定向至恶意IP地址。DNS缓存投毒是指攻击者预测递归服务器的事务ID与源端口号,向递归服务器缓存注入伪造的DNS权威响应,从而污染递归服务器缓存。DNS缓存投毒污染了服务器缓存,导致后续同一域名的解析请求均被重定向至恶意IP地址。DNS缓存投毒的影响时间较长,若DNS缓存未清空或更新,将持续影响用户的正常访问。

资源耗尽型攻击的主要方法包括DNS拒绝服务攻击和DNS放大攻击。DNS拒绝服务攻击是指攻击者向目标DNS服务器发送超量请求或占用关键资源,导致其无法正常响应合法请求。DNS放大攻击是指攻击者利用DNS响应报文体积显著大于请求报文的特性,通过伪造受害者IP地址向开放解析器发送特定查询,触发响应报文规模扩大,从而侵占带宽资源。该类型攻击会导致服务器崩溃和网络瘫痪,严重影响DNS的正常运行。

隐蔽通信型攻击的典型攻击方法为DNS隧道攻击。攻击者将非授权数据封装于DNS报文中,绕过安全设备的检测,与攻击者控制的服务器建立隐蔽的通信信道。DNS的设计初衷并非用于复杂数据传输,入侵检测系统或防火墙出于便利性考虑,通常会默认放行DNS流量,因此DNS隧道攻击难以检测[4]。DNS隧道攻击可以实现攻击者与被攻击主机之间的持续通信,为持续的控制提供便利,成为高级持续性威胁组织常用的攻击手段。

1.2 DNS攻击的危害

DNS是用于域名解析的基础设施,其服务覆盖了多数网络活动场景。因此,DNS攻击会对网络系统构成严重破坏,导致网络瘫痪、服务器崩溃、用户隐私数据泄露等[5]。DNS攻击的主要危害包括服务中断、用户隐私数据泄露、经济损失、高级持续性威胁等。

服务中断是DNS攻击最直接的危害。攻击者通过向DNS服务器发送大量伪造的查询请求,迫使服务器资源耗尽,无法响应用户的合法查询请求。这种攻击不仅影响单个DNS服务器的正常运行,还可通过域名系统的层级结构引发连锁反应,导致依赖网络的行业大面积服务瘫痪。

隐私数据泄露是网络安全的重灾区。DNS攻击不仅导致服务中断,还会引起隐私数据泄露。攻击者通过DNS欺骗、劫持等手段将用户访问导向恶意IP地址,进而截获或篡改用户数据流中的隐私数据。隐私数据泄露会给用户造成人身威胁和财产损失。

DNS攻击直接引起的服务中断会产生经济损失。在关基领域,尤其是通信、电力、金融等领域,DNS攻击会使运营商产生巨额的经济损失。除直接损失外,还会产生维护成本增加、客户流失、危机公关及法律诉讼等间接损失。

DNS隧道攻击为高级持续性威胁组织提供了长期潜伏在网络内部的机会。攻击者采用DNS隧道攻击的隐蔽手段,持续传输恶意数据或指令,对目标系统进行渗透和破坏。DNS隧道攻击难以检测和防范,对网络安全构成了长期持续的威胁。

2 DNS攻击对关键信息基础设施的威胁分析

世界格局的复杂多变使关基成为网络攻击的主战场。DNS攻击作为网络攻击的主要手段,严重威胁关基的安全。DNS攻击对关基的威胁主要体现在关基业务服务、关基数据、关基系统控制权和社会信任体系等方面。

2.1 中断服务连续性

DNS攻击通过阻断或干扰域名解析,中断关基服务的连续性。例如,DNS拒绝服务攻击会耗尽服务器资源,导致网络崩溃。关基的业务逻辑依赖毫秒级解析响应,服务中断会引发控制指令丢失或协同逻辑失步。此外,DNS攻击不仅影响单一业务,还会引发跨系统的连锁反应,造成多区域、多行业的服务级联崩溃。

2.2 破坏数据完整性

关基的数据流包含高度敏感信息,数据完整性是关基安全运行的基石。DNS攻击通过数据包劫持或建立隐蔽通信信道,篡改或窃取敏感数据,对关基的数据完整性造成威胁。此外,DNS攻击还会将非法数据封装至合法流量中,绕过防护边界进行数据篡改。此类攻击不仅威胁数据完整性,还会为高级持续性威胁提供支持。

2.3 瓦解系统控制权

关基业务的运转离不开指令,关基多业务之间通过指令实现高度自动化,操作指令的分发与执行依赖安全稳定的网络环境。DNS攻击利用DNS协议漏洞将控制指令封装至查询报文,突破网络防护边界,对关基进行渗透,逐步获取核心系统的控制权。此类威胁会直接动摇基础设施的技术根基,可能引发物理设备失控等严重后果。

2.4 社会信任体系崩塌

公众对政府的信任是社会信任体系的基础。关基主要由政府机构主导,其公信力依赖用户对服务真实性的认可。DNS攻击造成的服务中断、数据泄露等安全问题,会降低公众对数字服务的信任,进而引发对政府和社会的信任危机,最终导致信任体系崩塌。社会信任体系的崩塌修复成本远高于技术服务中断,可能引发公众对政府公信力的长期质疑。

3 关键信息基础设施防范DNS攻击的措施

关基具有不可替代性、复杂互联性和深度耦合性,这些特性导致DNS攻击对关基构成了严重威胁。基于DNS攻击对关基的威胁分析,构建基于技术和管理协同的纵深防御体系至关重要。

3.1 强化DNS服务保障

针对服务连续性中断威胁,技术层面应强化DNS架构的弹性与抗压能力。采用分布式解析架构分散流量,部署Anycast技术,构建多地冗余节点,结合边界网关协议分流流量,降低单点失效风险。针对可能出现的泛洪攻击,结合TCP回退机制与动态负载均衡,确保高并发场景下的可用性。管理层面应制定业务连续性计划,明确故障切换阈值与人工介入流程,基于复杂网络理论构建级联失效模型,量化攻击传播路径以优化资源调度优先级。定期组织压力测试与红蓝对抗演练,提升应急响应的敏捷性。

3.2 防护数据完整性

针对数据完整性破坏威胁,技术层面应聚焦增强协议安全与异常行为检测。权威服务器、递归解析器及关基终端应强制实施DNS安全扩展(Domain Name System Security Extensions, DNSSEC) ,结合数字签名与信任链验证,确保解析结果的完整性与真实性。采用DNS over HTTPS(DoH) 、DNS over TLS(DoT) 或DNS-over-QUIC(DoQ) 方式加密传输协议,防止流量篡改。递归服务器应实施缓存动态净化策略,自动清理污染缓存。管理层面应将DNSSEC部署与加密传输协议纳入关基安全基线,通过第三方机构定期审验协议实施的有效性。DNS查询日志与DNSSEC验证结果应采用分布式存储,确保日志的不可篡改性和可追溯性。此外,应严格评估第三方DNS服务商的安全性,限制非授权递归解析器的接入权限,并建立供应商黑名单机制以降低外部风险。

3.3 提升基础设施抗毁能力

针对系统控制权瓦解威胁,技术层面应部署覆盖行为监控和流量分析的防护系统。实时监测异常DNS请求并阻断恶意进程。结合信息熵与机器学习等方法实现DNS隧道检测。部署零信任架构,限制关基设备仅能访问业务必需的DNS服务与端口。管理层面应建立白名单机制,仅允许授权应用发起DNS解析请求。模拟DNS隧道攻击场景,验证端点检测与防护系统的有效性,优化响应流程。此外,应建立设备指纹库与安全状态评估模型,通过网络准入控制动态调整终端的DNS访问权限,实时阻断非法终端的接入。

3.4 构建动态信任模型

社会信任体系是长期逐步形成的,包括用户对关基运营商的信任和关基运营商与DNS服务商之间的信任。技术层面应在关基内部部署私有根区,减少对公共根服务器的依赖。将HTTPS证书链与DNSSEC信任锚绑定,实现数字身份验证的双重一致性,确保服务身份的真实性。基于图神经网络构建信任传播模型,动态评估DNS解析路径的可信度,实时检测异常。管理层面应建立关基态势感知平台,不同关基业务之间联合共享情报,实现DNS攻击的早期预警与联合响应。积极推动DNS治理体系改革,参与资源公钥基础设施的全球部署,通过多边合作机制提升根区管理的透明度。同时,应推进关基运营商定期发布DNS安全态势报告,公开解析服务的可用性指标与安全事件处置进展,加强透明度建设以增强公众对服务的信任。

4 结束语

关基是指关乎国家安全、国计民生的网络设施和信息系统,DNS是关基业务运行的基础。关基业务在技术和管理上高度复杂耦合。因此,亟须研究防范DNS攻击的多方协同防御体系。本文针对关基领域的DNS攻击威胁和防范措施展开研究,提出多技术手段和多管理方式协同的纵深防御体系。DNS攻击方式多样、隐蔽性强,对关基构成长期严峻的安全挑战,后续仍需对高性能网络环境下的DNS攻击检测方法进行深入研究。

参考文献:

[1] 国家市场监督管理总局,国家标准化管理委员会.信息安全技术 关键信息基础设施安全保护要求:GB/T 39204—2022[S].北京:中国标准出版社, 2022.

[2] 李建华,唐俊华.关键信息基础设施安全威胁与防护[J].中国网信,2024(3):79-83.

[3] 王青,韩冬旭,卢志刚,等.恶意域名检测方法研究进展[J].信息安全学报,2024,9(5):229-249.

[4] 郑智强,王锐棋,范子静,等.DNS隧道检测技术研究综述[J/OL].计算机应用,2024:1-16.(2024-10-28)[2024-11-10].https://kns.cnki.net/kcms/detail/51.1307.TP.20241028.1045.004.html.

[5] 章坚武,安彦军,邓黄燕.DNS攻击检测与安全防护研究综述[J].电信科学,2022,38(9):1-17.

【通联编辑:代影】